Tor to jeden ze sposobów na zapewnienie sobie prywatności i anonimowości w sieci. Sieć Tor pozwala na anonimowe i prywatne przeglądanie zasobów internetu oraz dostęp do dark web. Z tego poradnika dowiesz się co to jest Tor, jak działa sieć Tor a także poznasz zastosowania tego narzędzia.

Co to jest Tor?

Określenie Tor to skrót od angielskich słów The Onion Router, które określają główną ideę, leżącą za sposobem działania tej technologii. Sieć Tor opiera swoje funkcjonowanie o onion routing czyli trasowanie cebulowe. Umożliwia anonimowy dostęp do zasobów Internetu, omijanie cenzury i blokad sieci.

Podobnie jak z VPN, z Tora powszechnie korzystają mieszkańcy krajów w których Internet jest cenzurowany, kontrolowany i ograniczany, aktywiści polityczni, osoby walczące o prawa człowieka, dziennikarze, whistleblowerzy oraz przestępcy. Jest narzędziem, które przy umiejętnym wykorzystaniu pozwala na całkowicie anonimową aktywność w Internecie. Węzły sieci Tor, czyli serwery które pośredniczą w transmisji danych utrzymywane są przez wolontariuszy.

Jak działa sieć Tor?

Działanie sieci Tor opiera się o tzw. trasowanie cebulowe. Z perspektywy Internetu jest to dość stara koncepcja, bo opracowana w połowie lat dziewięćdziesiątych. Za jej stworzenie i rozwój odpowiadają badacze amerykańskiej marynarki oraz agencji DARPA. Trasowanie cebulowe zostało opracowane jako narzędzie dla amerykańskiego wywiadu i miało umożliwić bezpieczną komunikację i przekazywanie wiadomości za pośrednictwem sieci przez pracowników wywiadu. Z czasem zostało rozwinięte w to, co dziś znamy pod nazwą „Tor”, a kod oprogramowania został opublikowany na wolnej licencji. Część zespołu odpowiedzialnego za rozwój oprogramowania stworzyła organizację non-profit The Tor Project, która zajęła się rozwojem Tora i tworzy go do dziś.

Określenie trasowanie cebulowe odnosi się do sposobu, w jaki wiadomość jest szyfrowana i przesyłana od nadawcy do odbiorcy. Nadawca wiadomości tworzy ścieżkę pomiędzy kilkoma serwerami, przy pomocy których prześle wiadomość, a następnie kilkukrotnie ją szyfruje. Każde szyfrowanie tworzy kolejną warstwę – tak jak w cebuli – z wiadomością w środku. Ilość warstw odpowiada ilości węzłów (serwerów obsługujących połączenia), przez które zostanie przekazana wiadomość.

Każdy węzeł jest w stanie odszyfrować tylko swoją warstwę, a następnie przekazać wiadomość dalej. Wyróżnić możemy węzeł wejściowy, węzły pośredniczące oraz węzeł wyjściowy. Żaden z węzłów „nie wie” na jakim etapie komunikacji się znajduje oraz ile węzłów znajduje się na całej ścieżce wiadomości. Tylko węzeł końcowy, który przekazuje odszyfrowaną wiadomość odbiorcy „wie” o tym, że jest węzłem końcowym. Transmisja między węzłem końcowym, a odbiorcą nie jest szyfrowana.

Przeglądarka Tor

Korzystanie z sieci Tor nie jest trudne i nie wymaga skomplikowanych umiejętności informatycznych. Aby skorzystać z jej możliwości, należy pobrać przeglądarkę Tor, specjalnie zmodyfikowaną wersja powszechnie znanej przeglądarki Firefox. Po jej uruchomieniu, w tle automatycznie uruchamiane są procesy, odpowiedzialne za obsługę połączenia i komunikacji przy pomocy sieci Tor.

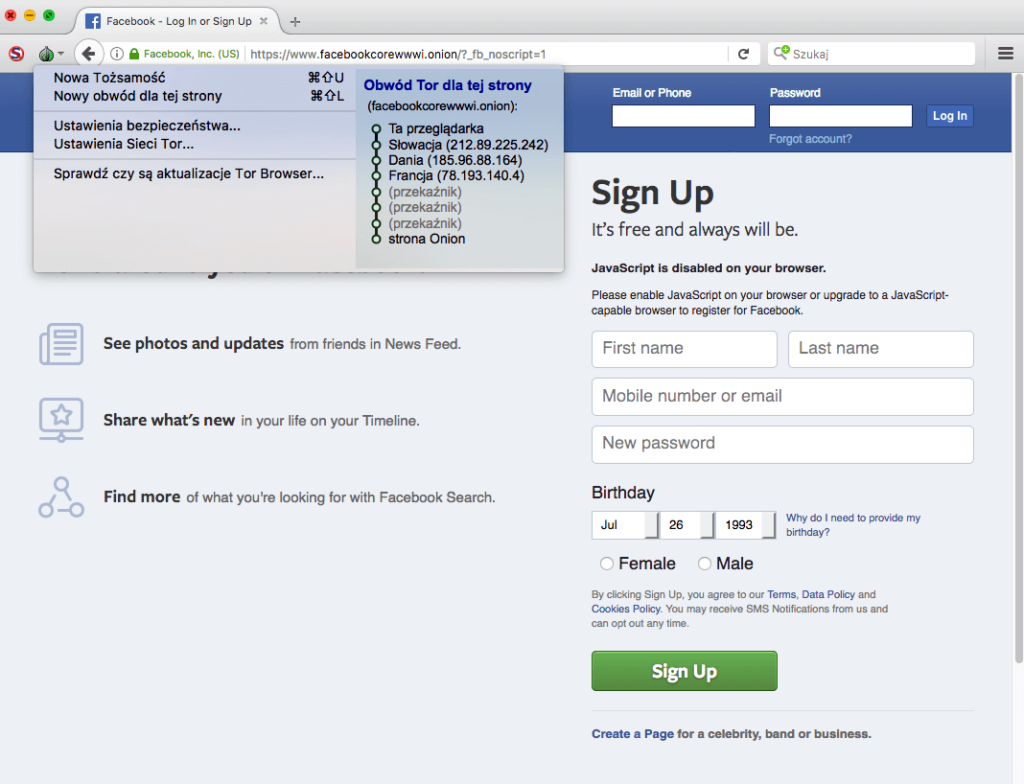

Od momentu jej uruchomienia, cała aktywność sieciowa (wykonywana przy pomocy przeglądarki Tor) odbywa się za pośrednictwem sieci Tor. Przeglądarkę Tor możemy potraktować jako program, który umożliwia łączenie się i korzystanie z sieci Tor. Jest również narzędziem, przy pomocy którego można uzyskać dostęp do stron internetowych .onion dostępnych tylko z poziomu sieci Tor.

Pamiętajmy, że przeglądarka Tor nie chroni całej komunikacji z Internetem, która odbywa się na naszym komputerze! Chroniona jest tylko komunikacja, która odbywa się za jej pomocą. Pozostałe programy komunikują się z Internetem normalnie, poza siecią Tor. Jeżeli chcemy chronić i szyfrować całą komunikację naszego komputera, to powinniśmy użyć VPN.

Korzystanie z sieci Tor razem z VPN

Dla zapewnienia sobie jeszcze większej prywatności a także bezpieczeństwa podczas korzystania z sieci Tor warto rozważyć korzystanie równocześnie z połączenia VPN. Dzięki temu, dojdzie dodatkowa warstwa która będzie maskować naszą aktywność w sieci.

Korzystając z VPN i jednocześnie z przeglądarki Tor, operator (dostawca) usług internetowych nie będzie wiedział, że łączymy się z którymś węzłów tej sieci. Zwiększy to znacznie prywatność i tym samym anonimowość, podczas poruszania się po sieci. Jednocześnie nasz prawdziwy adres IP będzie ukryty przed operatorem węzła wejściowego do sieci Tor. Wystarczy aktywować połączenie z siecią VPN, a następnie uruchomić przeglądarkę Tor i połączyć się z siecią cebulową.

Do tego celu można wybrać niemal każdą usługę VPN, my polecamy te sprawdzone firmy do współdziałania z siecią Tor:

- 6000+ serwerów w 111 krajach

- Obsługa do 10 urządzeń równocześnie

- Pomoc i wsparcie online przez 24/7

- 30-dniowa gwarancja zwrotu pieniedzy

- Aktualna promocja: 71% zniżki i karta podarunkowa do Allegro do 150 zł

- 3200+ serwerów w 100 krajach

- Obsługa nieograniczonej liczby urządzeń

- Pomoc i wsparcie online przez 24/7

- 30-dniowa gwarancja zwrotu pieniedzy

- Aktualna promocja: 84% zniżki

- 3000+ serwerów w 95 krajach

- Obsługa do 5 urządzeń równocześnie

- Pomoc i wsparcie online przez 24/7

- 30-dniowa gwarancja zwrotu pieniedzy

- Aktualna promocja: 49% zniżki i 3 miesiące gratis

Jak Tor chroni prywatność i zapewnia anonimowość w sieci?

Zatem w jaki sposób Tor chroni prywatność użytkowników i zapewnia im anonimowość? Dzięki temu, że transmisja danych za pośrednictwem sieci Tor odbywa się poprzez kilka losowych węzłów, praktycznie niemożliwe jest powiązanie aktywności użytkownika z konkretną aktywnością sieciową. Działa to po obu stronach komunikacji sieciowej. Osoba podsłuchująca i analizująca aktywność konkretnego użytkownika Internetu będzie widzieć tylko zaszyfrowane połączenia z losowymi węzłami wejściowymi sieci Tor. Użytkownicy łączący się za pomocą Tora np. z serwisem internetowym będą identyfikowani za pomocą adresu IP węzła wyjściowego, a nie tego który nadał im dostawca sieci.

Tutaj ważna uwaga: komunikacja węzeł wyjściowy – zasób sieciowy nie jest szyfrowana przez Tora. To użytkownik musi zadbać o szyfrowanie swojej komunikacji (np. używając protokołu HTTPS). Analiza i podsłuch połączeń wychodzących z węzłów końcowych sieci Tor umożliwia przechwycenie np. loginów i haseł jeśli nie są przesyłane przy pomocy bezpiecznego protokołu, który szyfruje transmisję danych. Jeśli zależy nam na bezpieczeństwie powinniśmy zawsze mieć ograniczone zaufanie do węzłów wyjściowych sieci Tor, które mogą być utrzymywane przez każdego, również osoby z niezbyt dobrymi intencjami. Dlatego zawsze szyfrujmy wszystko, co przesyłamy za pośrednictwem sieci Tor.

Czy użytkowników Tora da się namierzyć w internecie? Teoretycznie jest to możliwe, jednak wymaga zaangażowania ogromnych zasobów. Sprowadza się to do monitorowania połączeń wychodzących z konkretnego komputera – analizy czasów i wielkości wiadomości, a następnie porównywania ich z połączeniami monitorowanymi na węźle wyjściowym. Obecnie jest to praktycznie niewykonalne.

Zalety sieci Tor

Tor jest jednym ze sposobów na zapewnienie sobie prywatności w sieci i ominięcie cenzury. Nie jest rozwiązaniem idealnym, jednak ma wiele zalet, które w konkretnych przypadkach mogą sprawić że będzie najlepszym rozwiązaniem dla osób szukających takie narzędzia. Główne zalety Tora to:

- Tor działa w oparciu o oprogramowanie o otwartym kodzie źródłowym (open source). Jego kod źródłowy jest dokładnie i regularnie audytowany przez społeczność sieciową pod względem potencjalnych błędów, luk bezpieczeństwa i tylnych furtek.

- Jest rozwiązaniem darmowym, które często sprawdzi się o wiele lepiej niż darmowy VPN, który najczęściej nie zapewnia dobrej ochrony. Węzły jego sieci są utrzymywane przez wolontariuszy – firmy i osoby prywatne, którym przyświeca idea wolnej, nieograniczonej sieci.

- Pozwala na omijanie cenzury Internetu i dostęp do blokowanych treści. Jednym z serwisów, który umożliwia dostęp do swoich zasobów za pomocą Tora jest Facebook, dostępny pod adresem facebookcorewwwi.onion.

- Umożliwia dostęp do zasobów Darknetu, stron dostępnych wyłącznie za pośrednictwem Tora z rozszerzeniem .onion

- Umożliwia anonimowe korzystanie z Internetu.

- Umożliwia ukrycie swojego prawdziwego adresu IP w sieci.

- Jest prosty w uruchomieniu i użyciu oraz dostępny na wszystkie systemy.

Wady sieci Tor

Tor nie jest bez wad. Nie sprawdzi się w każdej sytuacji i w wielu przypadkach nie będzie najlepszym rozwiązaniem dla wielu osób. Do głównych wad Tora zaliczyć możemy:

- Niska prędkość – Tor jest po prostu wolny. Nie oczekujmy od niego zawrotnych prędkości oraz możliwości szybkiego pobrania plików. Zapomnijmy o P2P i streamingu. Tor tworzą węzły o różnej prędkości i wydajności, pomiędzy którymi przesyłane są pakiety. W związku z tym zawsze na ostateczną prędkość wyjściowa wpływać będzie najwolniejszy węzeł, przez który zostanie przekierowany nasz ruch. Jeżeli zależy nam na ochronie prywatności przy zachowaniu dużej prędkości sieci, to lepiej zdecydować się na VPN.

- Nie nadaje się do pobierania dużych plików i streamingu. Tor nie został do tego stworzony i nadmierne obciążanie sieci jest niemile widziane w społeczności użytkowników. Został stworzony do omijania cenzury, wolności słowa a nie oglądania filmów.

- Nie nadaje się do torrentów i P2P. Do ochrony prywatności podczas korzystania z P2P użyj VPN. Tor nie został stworzony do torrentów i nie chroni adresu IP użytkownika podczas komunikacji P2P. Jedynie komunikacja z trackerem obywa się przy pośrednictwie Tora, natomiast połączenia między poszczególnymi użytkownikami P2P już nie. Więcej na ten temat można przeczytać w tym opracowaniu francuskich badaczy, którzy zidentyfikowali ponad 10000 adresów IP użytkowników korzystających z Tora do P2P.

- Najsłabszym ogniwem Tora jest korzystający z niego człowiek. Nieodpowiednia konfiguracja oprogramowania, korzystanie z programów i wtyczek powodujących wyciek informacji oraz adresu IP czy brak szyfrowania informacji opuszczającej wyjściowy węzeł sieci Tor może umożliwić identyfikację użytkownika.

- Musimy mieć świadomość, że przeglądając zasoby Tora i Dark Web możemy natknąć się na kontrowersyjne i nielegalne treści.

Jak korzystać z Tora – dobre praktyki

Aby zacząć korzystać z sieci Tor należy pobrać przeglądarkę Tor Browser. Jest to modyfikacja znanej przeglądarki Firefox, dostosowana do potrzeb sieci Tor. Jest dostępna na wszystkie popularne systemy operacyjne – Windowsa, MacOSa oraz Linuxa. Instalacja jest szybka i prosta. Po jej zainstalowaniu można od razu korzystać z Tora.

Dobre praktyki podczas korzystania z sieci Tor

- ZAWSZE używaj protokołu HTTPS lub innej formy szyfrowania podczas przesyłania danych przy pomocy sieci Tor. O ile wewnątrz sieci cała komunikacja jest szyfrowana, to po opuszczeniu węzła wyjściowego już nie. Jeżeli węzeł jest podsłuchiwany lub gromadzi dane, które przez niego przechodzą to cała wychodząca z niego komunikacja może zostać przechwycona.

- Nie używaj Tora do P2P i torrentów.

- Nie używaj Tora do pobierania dużych plików lub streamingu.

- Używaj jedynie instalatora przeglądarki Tor pobranej z oficjalnej strony projektu Tor.

- Wyłącz Javę, Flasha oraz wszelkie skrypty i wtyczki, które mogłyby wpływać na domyślne działanie i konfigurację przeglądarki.

- Nie otwieraj dokumentów wymagających osobnych aplikacji pobranych przy pomocy sieci Tor (np. PDFy, pliki .doc)

- Stosuj się do najważniejszych zasad ochrony prywatności w sieci, z których korzystałbyś również wtedy, gdy nie był byś chroniony przez Tora.

Podsumowanie

Tor umożliwia dostęp do zablokowanych i ocenzurowanych zasobów sieciowych. Jest w stanie zapewnić anonimową komunikację w Internecie. Bardzo często jest jedynym sposobem na bezpieczną komunikację dla działaczy politycznych, osób walczących o prawa człowieka czy dziennikarzy, którzy patrzą władzy na ręce. Niestety jest narzędziem z licznymi wadami. Niska prędkość i wiele ograniczeń sprawiają, że nadaje się głównie do dostępu do stron internetowych i komunikacji za pomocą narzędzi, które nie wymagają dużej przepustowości i wydajności sieci. Jeżeli zależy nam na zabezpieczeniu całości połączenia i codziennej ochronie, wtedy zdecydowanie o wiele lepiej sprawdzi się VPN.

Ilustracja w nagłówku: Logo Tor, The Tor Project Inc., Creative Commons Attribution 3.0